パッチ適用不可能な Apple M1 セキュリティ脆弱性が新たに発見される

始める前に

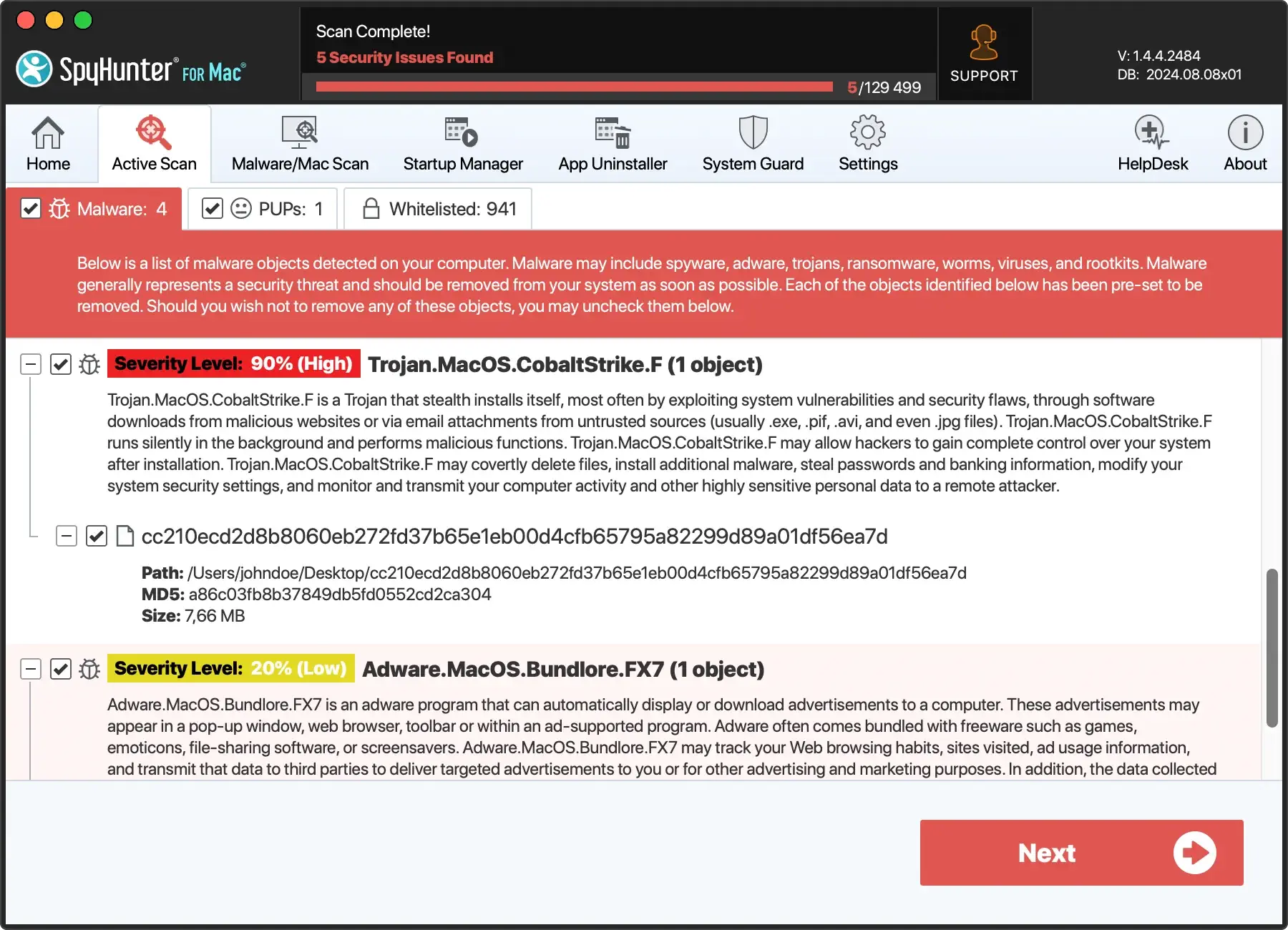

Web の世界を探る際には、適切な保護ツールキットを装備することが不可欠です。SpyHunter は、コンピューターの安全性を強化するように設計されています。

今すぐオンライン保護を強化する方法をご紹介します。 Mac用SpyHunterをここからダウンロードしてください! デジタル脅威からデバイスを保護し、安全なブラウジング環境の快適さと安全性をお楽しみください。

Apple の M シリーズ チップで新たな問題が発見されました。これは単純なアップデートでは修正できない大きな問題です。研究者によって発見され、「GoFetch」と名付けられたこの問題により、サイバー犯罪者はデータを安全に保つ秘密鍵をこっそり盗むことができます。

最近発見されたこの脆弱性は無数のデバイスに影響を及ぼし、最も先進的なテクノロジーにも弱点がある可能性があることを示しています。

これが Apple デバイス ユーザーにとって何を意味するのか、そしてなぜこの発見が技術の進歩と強固なセキュリティの必要性との間で進行中の戦いを思い出させる重要な意味を持つのかを探ってみましょう。

脆弱性とは何ですか?

Apple の M1、M2、M3 チップは、そのパフォーマンスと効率性で定評がありましたが、重大な脆弱性が発見され、行き詰まりました。

このセクションでは、データ メモリ依存プリフェッチャー (DMP) の役割と、GoFetch と呼ばれるアプリが動作する特定のメカニズムに焦点を当てて、この問題の基本を詳しく説明します。

Apple Silicon 搭載 Mac の DMP の基本

最近発見されたこの脆弱性の中心には、Apple のチップの速度と効率を向上させるために設計された機能があります。

DMP は、必要になる前にデータを予測して CPU キャッシュに事前ロードするハードウェア最適化です。この機能は、CPU がデータを要求してから受信するまでの待ち時間を短縮するために重要です。

しかし、最近発見された欠陥により、この速度向上機能が潜在的なセキュリティ リスクに変わります。

GoFetch アプリはどのようにして暗号化キーを漏洩するのでしょうか?

GoFetch攻撃は、これまで見過ごされていた DMP の特定の動作を悪用します。通常、プリフェッチャーは、関連する実際のデータを考慮せずに、過去のアクセス パターンに基づいて将来のメモリ アドレスを予測します。

ただし、Apple の M1、M2、および M3 チップの DMP はデータ値も検査し、メモリ アドレスに類似したものをポインタとして扱います。これが脆弱性の原因です。

攻撃者が暗号アルゴリズム内で特定のデータを操作してポインターを模倣すると、DMP はだまされてこの「ポインター」をメモリ アドレスとして処理します。この誤ったプリフェッチによりデータがキャッシュに取り込まれ、データの存在と移動によりキャッシュ サイド チャネル経由で機密情報が漏洩する可能性があります。

ArsTechnicaへの電子メールの中で、著者らは次のように説明しました。

Prefetchers usually look at addresses of accessed data (ignoring values of accessed data) and try to guess future addresses that might be useful. The DMP is different in this sense as in addition to addresses it also uses the data values in order to make predictions (predict addresses to go to and prefetch). In particular, if a data value “looks like” a pointer, it will be treated as an “address” (where in fact it’s actually not!) and the data from this “address” will be brought to the cache. The arrival of this address into the cache is visible, leaking over cache side channels.

Our attack exploits this fact. We cannot leak encryption keys directly, but what we can do is manipulate intermediate data inside the encryption algorithm to look like a pointer via a chosen input attack. The DMP then sees that the data value “looks like” an address, and brings the data from this “address” into the cache, which leaks the “address.” We don’t care about the data value being prefetched, but the fact that the intermediate data looked like an address is visible via a cache channel and is sufficient to reveal the secret key over time.

DMP に操作されたデータをポインタとして誤って解釈させることにより、攻撃者は暗号化キーをキャッシュから直接漏洩し、そのような違反を防ぐために設計された従来のセキュリティ対策を回避することができます。

このメカニズムは、悪意のある目的でのハードウェア機能の高度な悪用を表しており、最新のコンピューティング デバイスにおけるパフォーマンスの向上とセキュリティのニーズのバランスを取る上での重大な課題を浮き彫りにしています。

欠陥の修正不可能な性質

この脆弱性は、パッチが適用できないという性質により際立っています。この問題は Apple のシリコンのマイクロアーキテクチャ設計に深く根ざしており、標準のソフトウェア アップデートでは解決できないことを意味します。

この欠陥は、パフォーマンスを向上させるための Apple の物理ハードウェアの最適化、特にデータ メモリに依存するプリフェッチャー (DMP) に直接起因します。

この問題を完全に修正するには、チップのアーキテクチャを再設計する必要があり、これは単純なパッチの範囲をはるかに超えた作業です。

Apple は、広範な技術コミュニティとともに、Apple シリコンの有名な効率と速度を損なわない回避策を見つけるという困難な課題に直面しています。

潜在的な影響と誰が危険にさらされるのか

この欠陥の暴露により、数百万台のデバイスにわたるデータのセキュリティに対する警戒が高まりました。個人消費者から大規模組織まで、M シリーズ チップを搭載した Mac を使用している人は誰でも潜在的に危険にさらされます。

秘密の暗号化キーを抽出する機能は深刻な脅威をもたらし、個人の写真や文書から企業情報や財務情報に至るまで、攻撃者が機密データを復号化できる可能性があります。

ただし、この脆弱性を悪用するのは簡単ではありません。これには、標的の暗号化アプリと同じパフォーマンス クラスター上で悪意のあるアプリを実行するなど、特定の条件が必要です。

さらに、署名されていない Mac アプリをブロックする Gatekeeper などの Apple のセキュリティ対策により、保護層が追加されます。

Apple のセキュリティ対策をナビゲートする

GoFetch の脆弱性は複雑であるにもかかわらず、Apple の既存のセキュリティ フレームワーク、特に Gatekeeper は、潜在的なエクスプロイトに対して大きな障壁となっています。

ゲートキーパーの役割は、署名されていないアプリが macOS 上で実行されるのを防ぐことであり、これにより、脆弱性を悪用するために必要な悪意のあるアプリがインストールされるリスクが大幅に軽減されます。ただし、Apple のセキュリティ対策の有効性によって、デバイスがすべての脅威に対して無力になるわけではありません。

Mac の防御をさらに強化するには、SpyHunter for Mac のようなサードパーティのセキュリティ ソフトウェアを組み込むことをお勧めします。

SpyHunter は、リアルタイム スキャン メカニズムを通じて、マルウェア、ランサムウェア、その他の脅威に対する包括的な保護を提供します。macOS の組み込みセキュリティ機能を補完するように設計されており、新たな脅威に適応する追加のセキュリティ層を提供します。

ダウンロードすると、デバイスが最新のサイバーセキュリティの脅威に対して堅牢な保護を備えているため、安心感を得ることができます。

今後の展望とユーザーへのアドバイス

このパッチ不可能なセキュリティ上の欠陥の発見は、ほとんどの Apple ユーザーにとって重大な瞬間であり、進化するセキュリティの脅威に直面して継続的に適応する必要性を浮き彫りにしています。

常に情報を入手し、注意を払うことが、この状況を乗り切る鍵となります。デバイスとデータを保護するためのヒントをいくつか紹介します。

- ソフトウェアを最新の状態に保つ: macOS とすべてのアプリケーションを定期的に更新して、最新のセキュリティ パッチと保護を確実に適用します。

- 賢くダウンロード: App Store や検証済みの開発者など、信頼できるソースからのみアプリをダウンロードし、macOS からのセキュリティ プロンプトに注意してください。

- 信頼できるセキュリティ ソフトウェアを使用する: SpyHunter for Mac などの信頼できるウイルス対策ソフトウェアをインストールすると、デバイスのセキュリティを大幅に強化できます。SpyHunter は、マルウェアやその他の脅威に対するリアルタイムの保護を提供します。これにより、最新の脆弱性やエクスプロイトに対してシステムの安全性が確保されます。SpyHunter は、Apple Silicon を実行している Mac を使用しているか、Intel ベースの Mac を使用しているかに関係なく、マルウェアの侵入を防ぎます。

今後を見据えて、テクノロジーコミュニティは引き続き注視し、新たな課題に対応する準備を整えています。

ユーザーにとって、最先端テクノロジーの享受とデータ セキュリティの確保とのバランスをとるためには、サイバーセキュリティに対する意識、警戒心、そして積極的なアプローチが必要です。

結論

Apple の M シリーズ チップにあるこの新たなパッチ不可能なセキュリティ上の欠陥は、テクノロジーの進歩とセキュリティの確保との間の絶え間ない戦いをはっきりと思い出させます。私たちが前進するにあたっては、常に情報を入手し、警戒することが重要です。ユーザーはデバイスを常に最新の状態に保ち、信頼できないソースからアプリをインストールする場合には注意する必要があります。

それぞれの課題から教訓を学びながら、安全で効率的なコンピューティングを目指す旅は続きます。